Softwarelösungen für die Identitäts- und Zugriffsverwaltung (IAM)

zum Schutz Ihrer sensiblen Daten

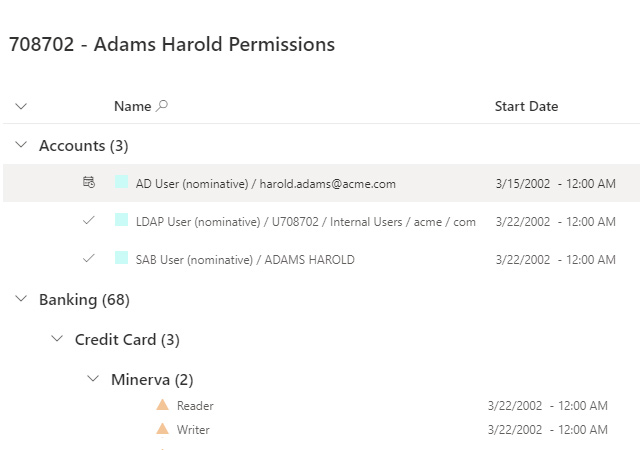

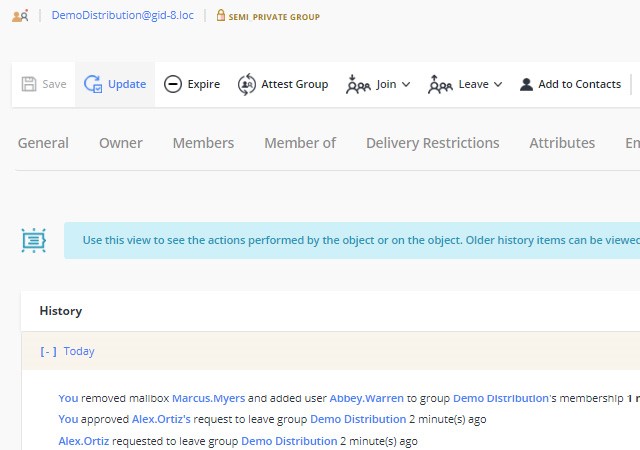

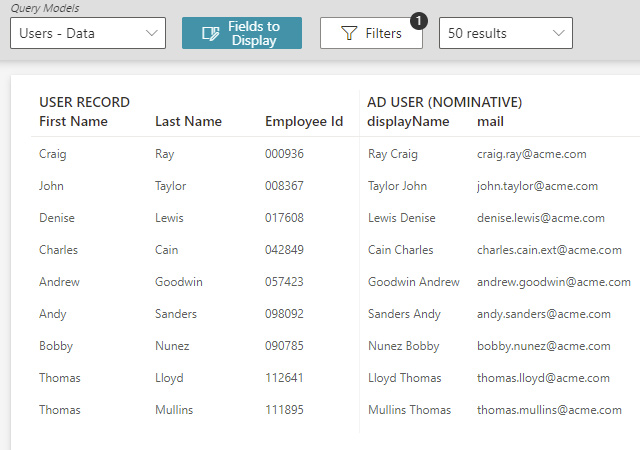

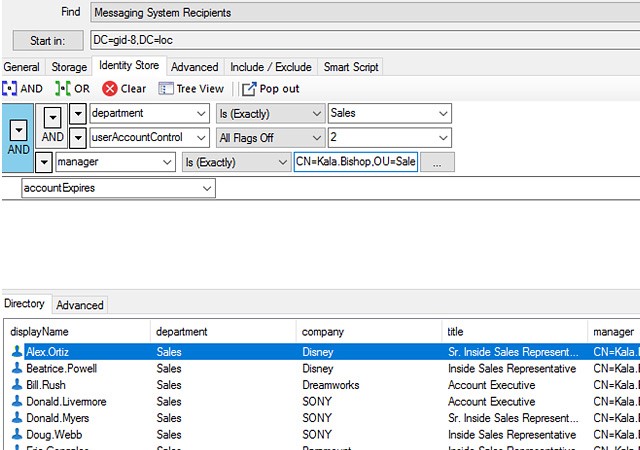

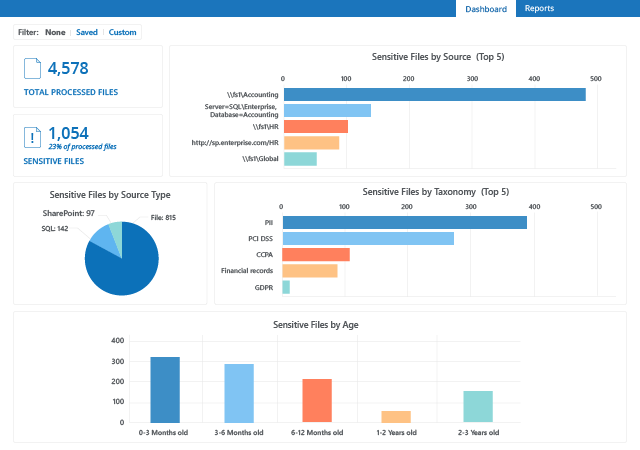

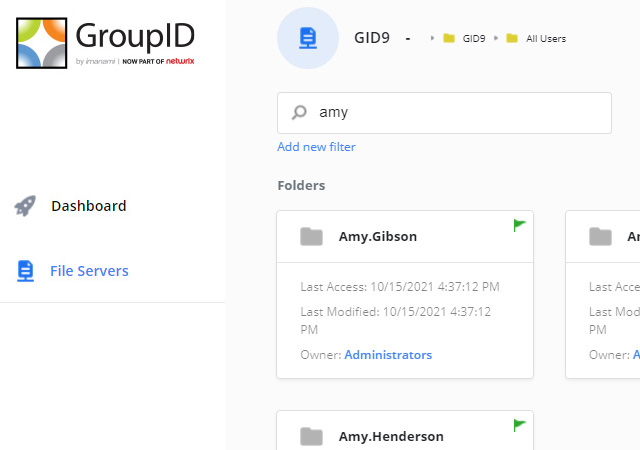

Überprüfen Sie, welche Benutzer wann

und weshalb auf welche Objekte zugreifen

Ausgangspunkt für eine Zero-Trust-Sicherheitsstrategie ist das Prinzip der geringsten Rechte: Es sieht vor, dass jedem Benutzer nur die Zugriffsrechte erteilt werden, die er zur Erledigung seiner Aufgaben benötigt. Der erste Schritt für den Schutz Ihrer Daten und die Erfüllung der Anforderungen von Prüfern besteht deshalb darin, zu ermitteln, welche Benutzer auf welche Daten, Anwendungen und weiteren IT-Ressourcen zugreifen können und welche Daten reguliert oder in sonstiger Weise sensibel sind.

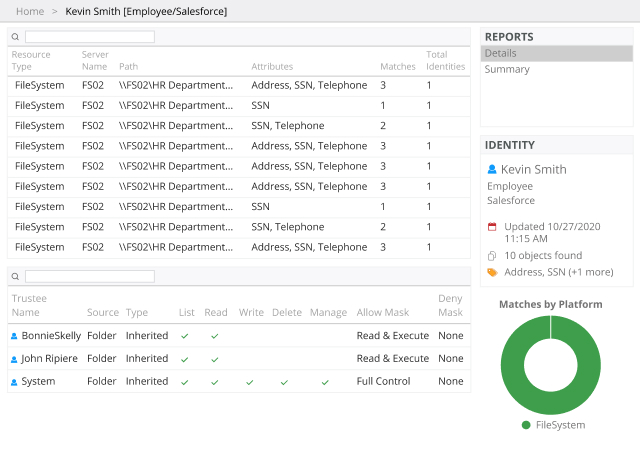

Minimieren Sie Sicherheitsrisiken, indem Sie den Zugriff auf sensible Daten beschränken

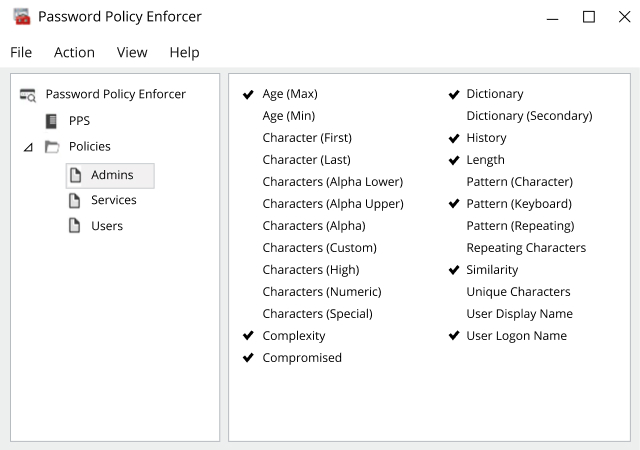

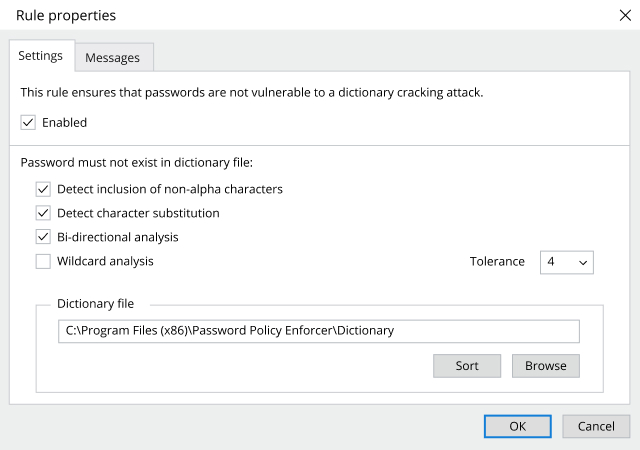

Um das Risiko von Cybersicherheitsvorfällen zu mindern, müssen Unternehmen den Zugriff auf alle Infrastrukturkomponenten mit verschiedenen, aufeinander abgestimmten Maßnahmen steuern.

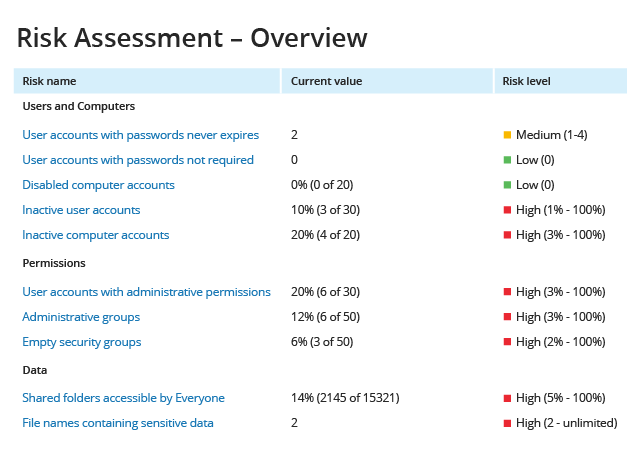

Sehen Sie dem nächsten Audit gelassen entgegen

Unternehmen sehen sich bereits mit einer Vielzahl von Sicherheits- und Datenschutzvorschriften wie PCI-DSS, der DSGVO, NERC, SOX, FERPA, CJIS und CMMC konfrontiert – und jedes Jahr kommen neue hinzu. Trotz ihrer unterschiedlichen Schwerpunkte haben diese Vorschriften einen gemeinsamen Nenner: strenge Vorgaben für die Identitäts- und Zugriffsverwaltung. Mit den Produkten von Netwrix können Sie diese Vorschriften einhalten und Ihre Compliance nachweisen. Zugleich werden Ihre IT-Umgebung und die Produktivität Ihrer Benutzer weniger beeinträchtigt.

.png)