Identity Governance and Administration (IGA) – maßgeschneidert für Ihr Unternehmen

Gewähren Sie den richtigen Benutzern die Zugriffsrechte, die sie zu einem bestimmten Zeitpunkt für eine bestimmte Aufgabe benötigen

Verbessern Sie die Sicherheit und Rechenschaftspflicht, indem Sie sicherstellen, dass ausschließlich die für die Ausführung einer Aufgabe zuständigen Benutzer oder Systeme zum richtigen Zeitpunkt und für den vorgesehenen Zweck Zugriff auf die erforderlichen Ressourcen erhalten.

Minimieren Sie Sicherheitsrisiken, indem Sie den Zugriff auf sensible Daten beschränken

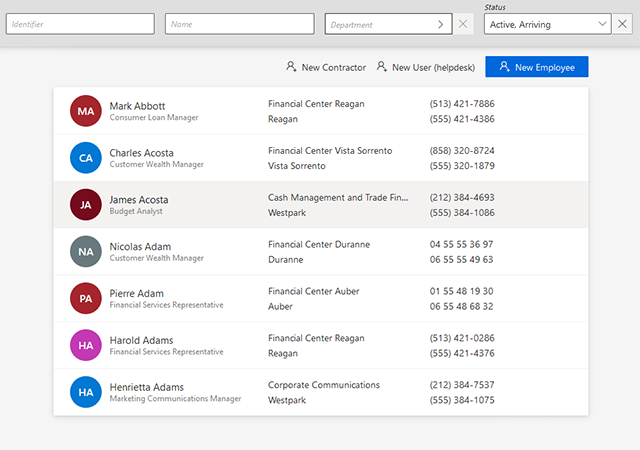

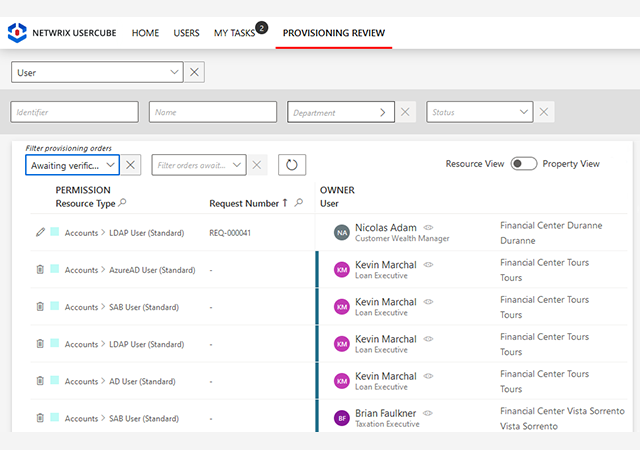

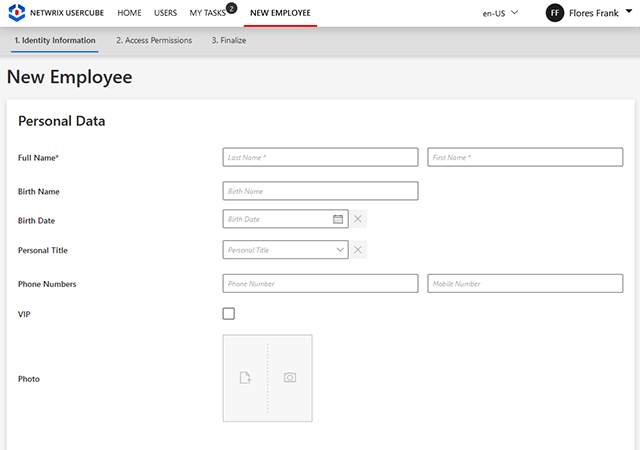

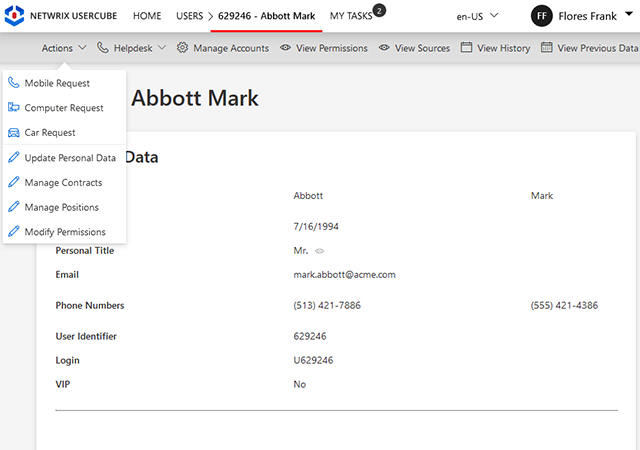

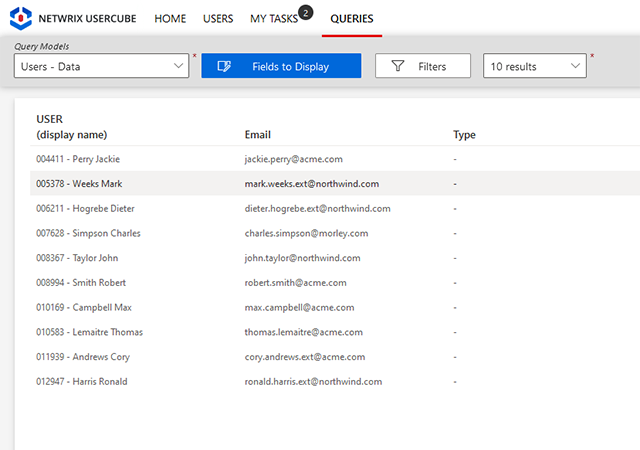

Bei der Zugriffsverwaltung liegt der Schwerpunkt häufig auf technischen Benutzerkonten und nicht auf Identitäten. Dadurch bleiben wertvolle Informationen der Anwender unberücksichtigt und die Arbeitslast für den Support nimmt zu. Ermöglichen Sie es Ihren Anwendern, ihren Beitrag zu einer effizienten Zugriffsverwaltung und Governance zu leisten, und entlasten Sie dadurch Ihre IT-Teams.

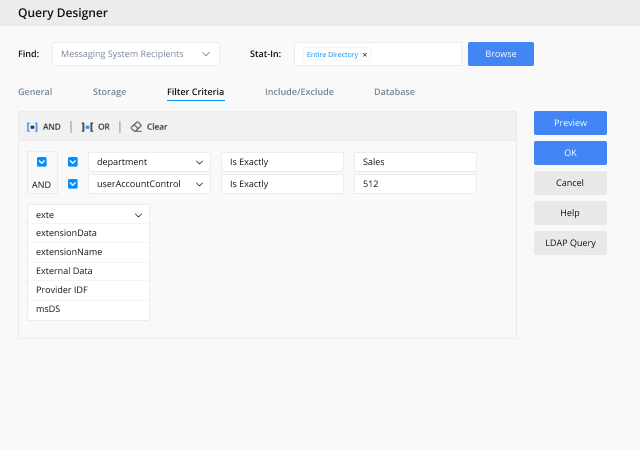

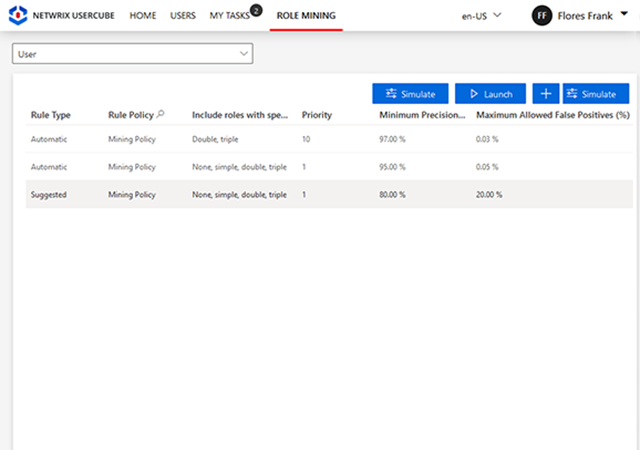

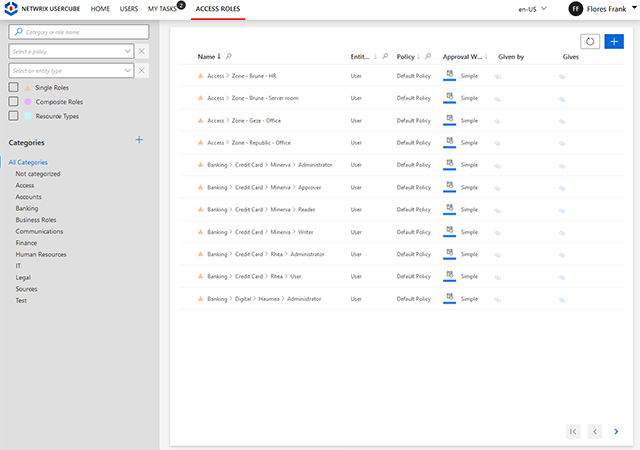

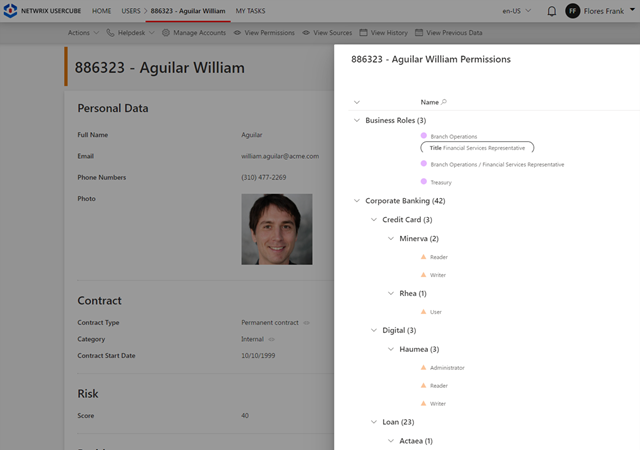

Ermöglichen Sie mit anpassbaren Rollen eine granulare Implementierung von Richtlinien in unterschiedlichen Systemen

Implementieren Sie zuverlässige Richtlinien mit anpassbaren Rollen in Ihrem Identitätsverwaltungssystem. Diese geschäftlichen und technischen Rollen ermöglichen eine detaillierte Kontrolle der Funktionen und Richtliniendurchsetzung sowie eine delegierte Kontrolle über Objekte aus unterschiedlichen Systemen.

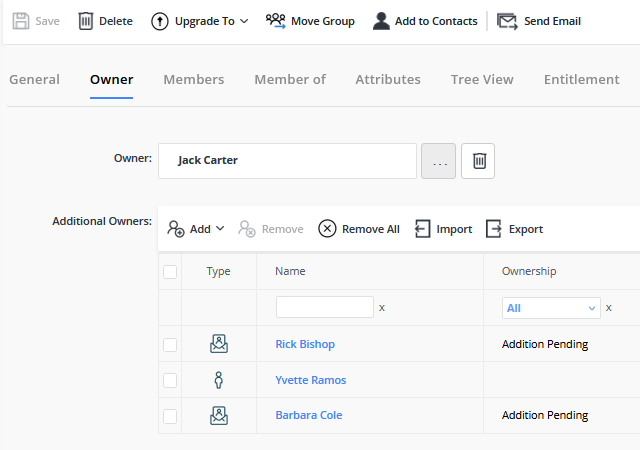

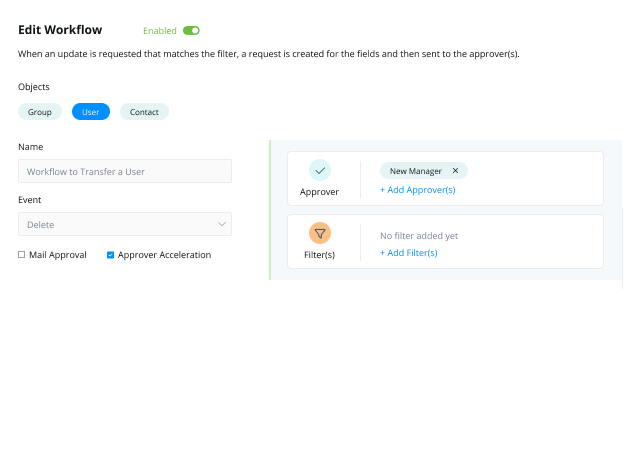

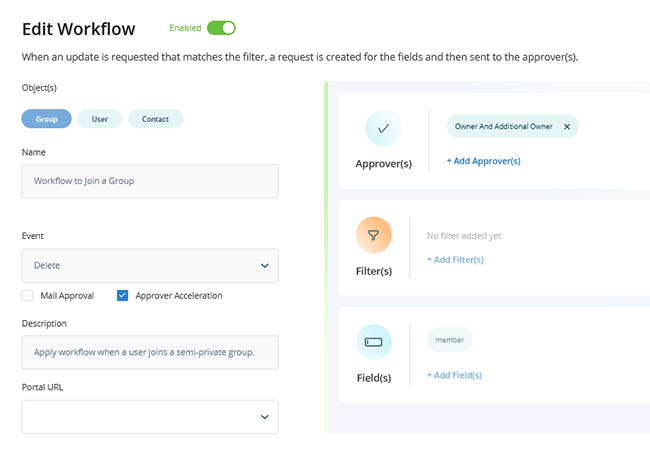

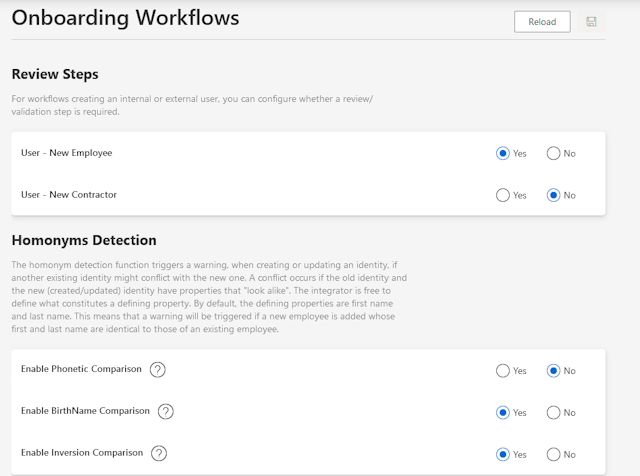

Definieren Sie Workflows mit automatisierten, von Benutzern ausgeführten und überprüfbaren Prozessen

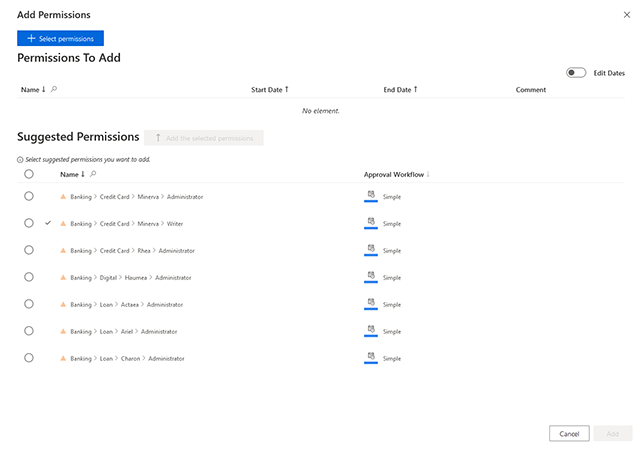

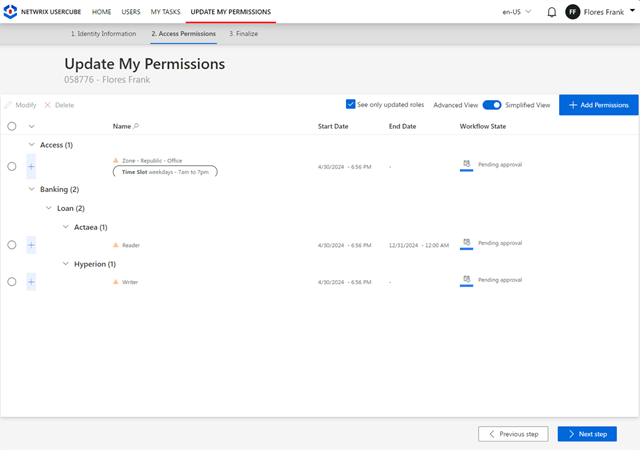

Ermöglichen Sie es Benutzern und ihren Vorgesetzten, Zugriffsrechte über Self-Service-Funktionen anzufordern. Die Anfragen werden zur Genehmigung an den jeweiligen Anwendungsbesitzer oder Sicherheitsbeauftragten gesendet. Vereinfachen Sie die Gruppenverwaltung, indem Benutzer eigenständig Gruppen beitreten oder diese verlassen können – abhängig von ihrer jeweiligen Rolle und durch die zuständigen Stakeholder kontrolliert.

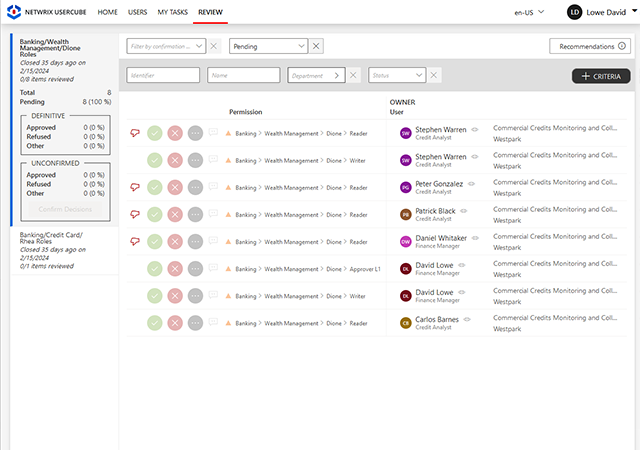

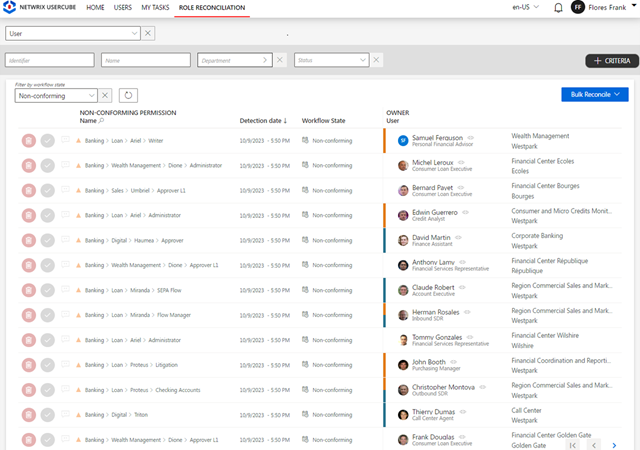

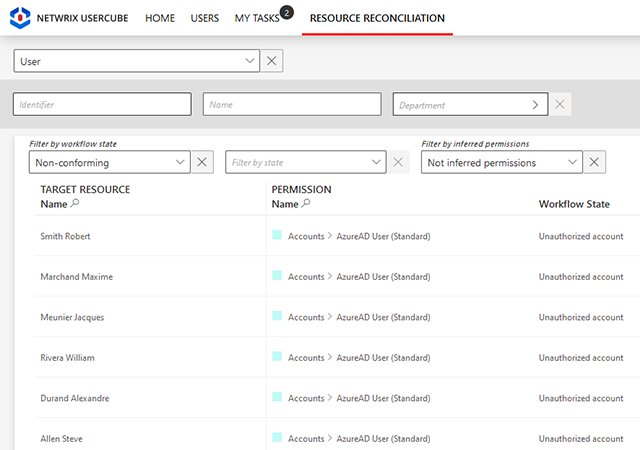

Erfüllen Sie die Anforderungen von Prüfern mit automatisierten Kampagnen für den Berechtigungsnachweis und Compliance-Berichten

Behalten Sie die Kontrolle über Ihre Identity Governance und greifen Sie schnell und einfach auf die Daten zu, die Sie zum Nachweis der Compliance benötigen. Hierfür stehen umfassende, anpassbare Berichte und ein interaktiver Requester zur Verfügung, um Fragen von Prüfern zu beantworten.

_2.png)

_edit.png)